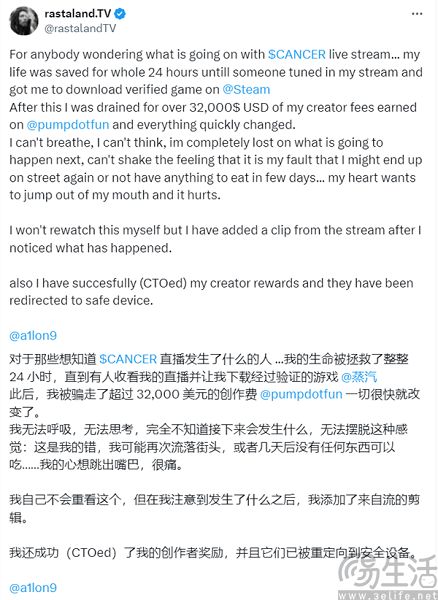

“只是玩了一款游戏,自己的救命钱就不翼而飞”,这不是电影剧本,而是不久前真实发生在海外游戏主播“RastalandTV”身上的遭遇。这位主播在社交平台发文称,他为抗癌用收到的价值超过32000美元加密货币捐款,在安装了一款名为《BlockBlasters》的Steam游戏后被盗。

癌症、捐款、加密货币、Steam这些元素粘在一起,自然就引发了大量海外网友的关注。紧接着有安全研究人员发现,有相同遭遇的《BlockBlasters》玩家超过260个,被盗金额超过15万美元。此次事件之所以受害者众多,是因为《BlockBlasters》本身是Steam近期排名飙升的一款免费游戏,上线近两个月间就累计获得了数百条“特别好评”。

《BlockBlasters》作为一款2D像素风的动作冒险游戏,用体验过的玩家的话来说,“这算是一款玩法十分经典的动作冒险闯关类游戏”。因此对于一款素质在线的免费休闲游戏来说,能吸引一批用户并不奇怪。只可惜,《BlockBlasters》的这些玩家没有想到,开发者居然包藏祸心。

据安全研究人员的事后复盘,《BlockBlasters》的开发者可谓是处心积虑,TA通过社交平台接触管理大量加密资产的用户,并邀请他们下载游戏,直接来了一出预先筛选特定人群。8月30日开发者上传Build 19799326补丁,这个恶意补丁包含多个具有危险行为的文件,将看似常规的游戏更新变为了能窃取敏感数据的武器,从而窃取受害者电脑里的加密货币钱包信息、浏览器凭证,以及Steam登录详情。

对于普通玩家而言,《BlockBlasters》开发者的这些招式效果并不好,因为他们电脑里最有价值的内容往往是工作、学习资料。针对这类有价值的数据,黑客圈往往用的是“勒索病毒”。只不过由于“勒索病毒”过于有名,所以通过Steam的审查难度太大,而《BlockBlasters》的这个恶意补丁则绕过了Steam的初始安全筛查机制。

事实上,这已经不是Steam第一次出现恶意游戏了。此前在今年2月,一款名为《PirateFi》的游戏才以Beta测试的身份登录该平台,攻击者同样是通过内置的恶意程序劫持浏览器cookie实现"无密码登陆",并获得了保存Steam账号信息的ssfn文件,最终窃取了用户包括Steam点数等虚拟资产。

有趣的是,自2023年10月起,Steam方面宣布实施开发者双因素认证,旨在遏制黑客恶意窃取游戏开放商Steam的身份、实现分发恶意软件的行为。以往其实也不是没有Steam游戏被黑客当作攻击玩家的跳板,但这一次的情况截然不同,因为黑客本身就是游戏开发者。

双因素认证是过去数年间许多厂商力推的新型防护手段,其要求用户在登录过程中除了提交密码外,还要出示另一个身份认证因素,比如大名鼎鼎的网易将军令,以及在端游时代和实体充值卡捆绑在一起的数字密保卡。事实上,双因素认证的效果已经得到了实战的检验,来自微软的数据就显示,双因素认证可阻止99.9%的账号接管攻击(ATO)。

当然,这一次的《BlockBlasters》玩家受害事件并不是黑客为了盗窃加密货币、而有意开发游戏,而是游戏开发者铤而走险。

游戏开发者也能成为黑客?其实这并非天方夜谭,因为AI赋能万物不是说说,如今“黑产”也在AI的帮助下实现了脱胎换骨。

.jpg)

由于AI大幅降低了网络攻击的技术门槛,使得不懂代码和技术的人也能利用相关工具成为黑客。例如通过生成式AI,攻击者可以轻松生成具有迷惑性的钓鱼邮件、制作逼真的虚假网站等,从而发动网络钓鱼攻击,甚至是越过大模型开发者预设的“电子围栏”,让AI大模型生成病毒代码。

安全公司Check Point此前就发现,2024年底出现、攻击模式老套的FunkSec病毒,就高度疑似为AI的作品。简而言之,游戏开发者想要作恶真的只是一念之间。估计Valve自己都没有想到,有朝一日游戏开发者和黑客这两个截然不同的身份,居然能实现无缝切换。

.jpeg)

通常,Steam乃至App Store、Google Play等平台对于应用的审查都是先紧后松,新应用、新游戏往往被盯得更紧,老应用的增量更新受到的关注就会低得多。

此事一出,只能说Steam玩家也得谨慎些,下载新游戏前最好对开发者进行背调,警惕无官网、无社区、无发言记录的"三无开发者”,并且实现相关权限的最小化。

【本文图片来自网络】